Die Bedeutung von IT-Sicherheit für kleine und mittlere Unternehmen (KMU) nimmt stetig zu. Cyberangriffe sind längst nicht mehr nur ein Problem großer Konzerne – auch KMU geraten […] mehr

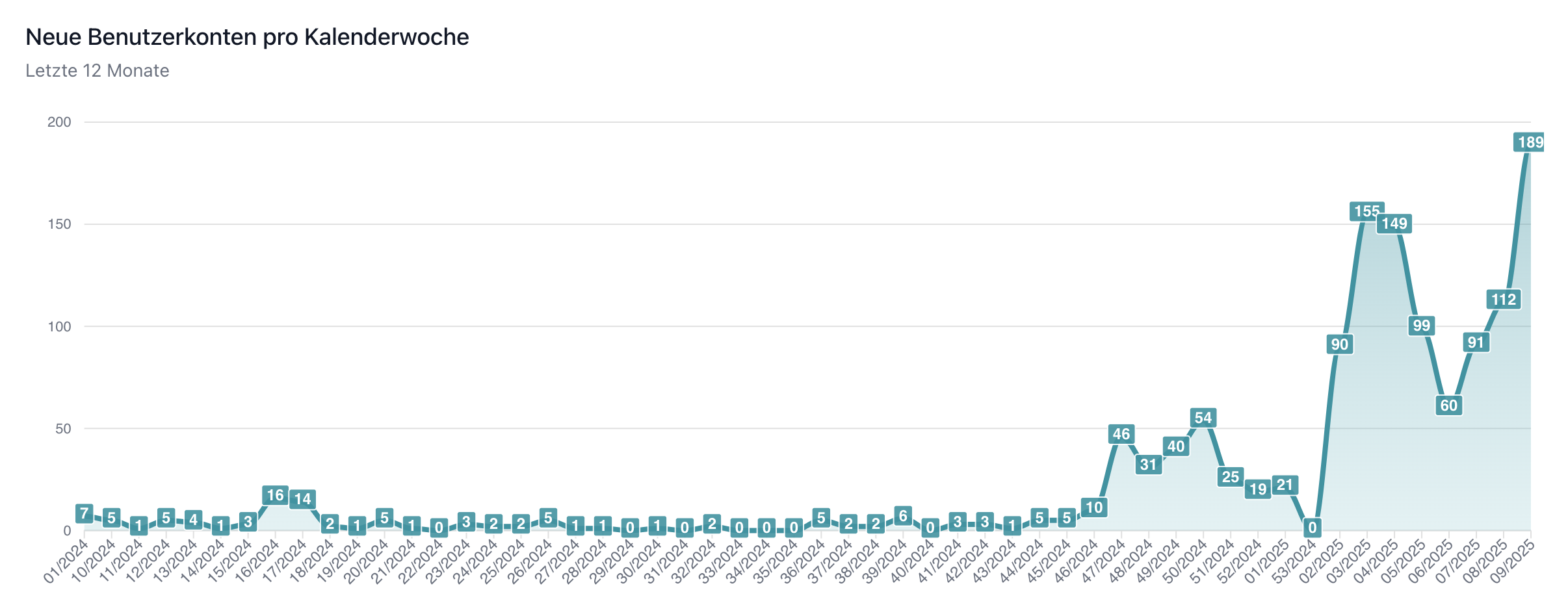

IT-Sicherheit für KMU: Unsere Plattform wächst weiter!

NIS-2: Ein Wellenbrecher für Cyberbedrohungen in der EU

Die am 14.12.2022 erlassene zweite EU-Richtlinie zur Netzwerk- und Informationssicherheit (2022/2555) befindet sich derzeit in der Umsetzung in nationales Recht, wobei ein Inkrafttreten des Gesetzes derzeit für […] mehr

Erfolgreicher Kick-Off von „KMU.kompetent.sicher“

Am 15. Januar 2025 trafen sich in der Zukunftsmeile 2 in Paderborn alle Projektbeteiligten zum offiziellen Kick-Off für unser Projekt „KMU.kompetent.sicher“. Gemeinsam mit Herrn Dr. Christian Fischer […] mehr

IT-Sicherheit nach NIS-2 – Projektstart „KMU.kompetent.sicher.“

Die neue EU-Richtlinie zur Netzwerk- und Informationssicherheit (NIS-2) stellt kleine und mittlere Unternehmen (KMU) in Deutschland vor neue Herausforderungen: Sie verschärft die Anforderungen an die IT-Sicherheit erheblich […] mehr

Neues Modul: Einfach Sicher – Ransomware austricksen.

Weihnachten steht vor der Tür und der Rummel der Vorweihnachtszeit mischt sich mit der Vorfreude auf entspannte und besinnliche Feiertage. Doch während viele von uns sich bald […] mehr

Neues Modul: Einfach Sicher – Aufpassen.

Die Zeit steht nie still. Dies gilt natürlich überall, besonders jedoch im Bereich der IT-Sicherheit. So entstehen tagtäglich neue Bedrohungen und Kriminelle suchen immer ausgefallenere Wege, um […] mehr

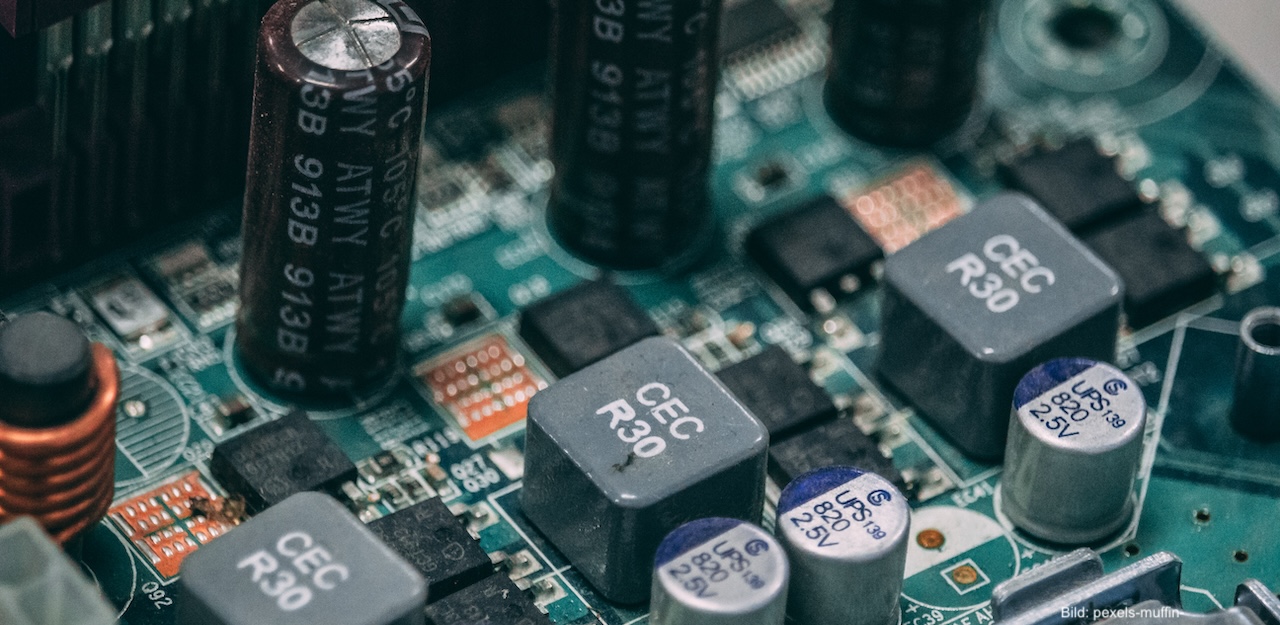

Cyber Resilience Act (CRA)

Bei dem CRA handelt es sich um eine Gesetzesinitiative der EU-Kommission, um die IT-Sicherheit (Cyberresilienz) von „Produkten mit digitalen Elementen“ über ihren gesamten Lebenszyklus auf einem hohen […] mehr

Weiterbildungsplattform „KMU. Einfach Sicher.“ auf dem 17. Paderborner Tag der IT-Sicherheit

Mit dem Tag der IT-Sicherheit schlägt das SICP an der Universität Paderborn die Brücke zwischen aktueller Forschung und praktischer Umsetzung von IT-Sicherheitsthemen in der Praxis. An den […] mehr

Weiterentwicklung der Weiterbildungsplattform KMU. Einfach Sicher.

Die aus einem Förderprojekt entstandene Weiterbildungsplattform KMU. Einfach Sicher. wird nun als eigenständige Plattform mit einem eigenen Geschäftsmodell weiterentwickelt. Die geförderten Inhalte sind weiterhin kostenfrei unter www.kmu-einfach-sicher.de […] mehr

Modulentwicklungsrahmen – Blogartikel 3 – Tools zur Umsetzung und Organisation

Im vorherigen Blogartikel haben wir Einblicke in die Entwicklung und Produktion der Lerninhalte gegeben. In diesem Blogpost berichten wir nun über unsere Erfahrungen bei der Organisation und […] mehr

NIS-2: Ein Wellenbrecher für Cyberbedrohungen in der EU

Die am 14.12.2022 erlassene zweite EU-Richtlinie zur Netzwerk- und Informationssicherheit (2022/2555) befindet sich derzeit in der Umsetzung in nationales Recht, wobei ein Inkrafttreten des Gesetzes derzeit für […] mehr

Erfolgreicher Kick-Off von „KMU.kompetent.sicher“

Am 15. Januar 2025 trafen sich in der Zukunftsmeile 2 in Paderborn alle Projektbeteiligten zum offiziellen Kick-Off für unser Projekt „KMU.kompetent.sicher“. Gemeinsam mit Herrn Dr. Christian Fischer […] mehr

Neues Modul: Einfach Sicher – Ransomware austricksen.

Weihnachten steht vor der Tür und der Rummel der Vorweihnachtszeit mischt sich mit der Vorfreude auf entspannte und besinnliche Feiertage. Doch während viele von uns sich bald […] mehr

Neues Modul: Einfach Sicher – Aufpassen.

Die Zeit steht nie still. Dies gilt natürlich überall, besonders jedoch im Bereich der IT-Sicherheit. So entstehen tagtäglich neue Bedrohungen und Kriminelle suchen immer ausgefallenere Wege, um […] mehr

Machen Sie mit beim Phishing-Quiz

Unterstützen Sie das Forschungsprojekt unserer Kolleg*innen von BAKgame

Nicht nur wir bei „KMU. Einfach Sicher.“ forschen und entwickeln an Möglichkeiten, die IT-Sicherheit in Unternehmen zu verbessern und Mitarbeitenden das Wissen an die Hand zu geben, […] mehr

Online-Weiterbildungsangebote spannend gestalten

Wie Interaktionselemente verschiedene Lerntypen unterstützen können

Fast jeder hat bestimmt schon einmal davon gehört: Während einige Menschen mit reinem Text am besten lernen, brauchen andere etwa Bilder oder Diagramme, um Wissen zu verinnerlichen. […] mehr