True Crime – Interview mit Dominik Niehus

Ein IT-Sicherheitsvorfall ist der Albtraum vieler Unternehmen, aber nicht nur gefühlt nimmt die Anzahl der Cyberangriffe zu. Was sind die Ziele der Kriminellen, wie läuft so ein Vorfall ab, was ist zu tun wenn es dann doch passiert ist und wie kann man sich schützen? Diese und weitere Themen bespreche ich im Interview mit Dominik Niehus, dem Geschäftsführer der coactum GmbH. Hierbei wird er auch von einem Vorfall berichten, der ihm besonders im Gedächtnis geblieben ist. Also eine echte True Crime Geschichte.

Andreas:

Hallo Dominik, schön dass du heute Zeit für dieses Gespräch hast. Erzähl uns doch erstmal etwas zu deinem beruflichen Hintergrund.

Dominik:

Mein Name ist Dominik Niehus und ich bin Geschäftsführer der coactum GmbH. Unser Hauptgeschäftsfeld sind cloudbasierte Dienste und Webangebote im Bereich E-Learning, außerdem betreuen wir diverse Firmennetzwerke. Aus diesem Grund haben wir in unserem Arbeitsalltag mit dem Thema IT-Sicherheit auf den verschiedensten Ebenen zu tun. Erstens beim Betreiben der Server, zweitens beim Entwickeln unserer Software und drittens auf Anwenderseite; sowohl in unserem eigenen Firmennetz als auch bei den Kunden deren Firmennetzwerke wir betreuen. Dadurch erleben wir das ganze Spektrum der möglichen Angriffsziele in der IT-Sicherheit hautnah.

Andreas:

Wo wir bei Angriffszielen sind: In den letzten Monaten und Jahren wird ja immer häufiger über Cyberangriffe berichtet. Beispielsweise über den Angriff auf die Universitätsbibliothek in Köln oder die Attacken auf zahlreiche weitere Institutionen, Behörden und Unternehmen. Haben die Angriffe tatsächlich zugenommen oder ist das Thema einfach mehr in den Fokus der Öffentlichkeit gerückt?

Dominik:

Es finden definitiv immer mehr Angriffe statt. Wir unterscheiden dabei einerseits zwischen gezielten und lange geplanten Angriffen gegen Einzelpersonen und einzelne Einrichtungen, die es zwar gibt und die auch mehr geworden sein mögen. Was jedoch ganz, ganz massiv zugenommen hat sind großflächige, ich nenne sie mal „Schrotangriffe“. Dort schießen Täter sozusagen auf ein allgemeines Sicherheitsloch in der Breite und gucken, was sie treffen. Dies findet auf unterschiedlichsten Ebenen statt. So wird etwa mit Angriffen auf Server wahllos versucht sich über Passworteingabefelder bei Diensten anzumelden oder sich mithilfe sogenannter SSH-Zugänge beziehungsweise über Standardplattformen wie z. B. WordPress Zugriff zu verschaffen. Beliebt ist natürlich auch der klassische Trojaner als E-Mail-Anhang der auf dem individuellen Arbeitsplatz installiert wird. Und gerade da sehen wir eine massive Zunahme der Angriffshäufigkeit.

Andreas:

Also ist eine Zunahme zu beobachten. Würdest du sagen, dass auch eine gewisse Professionalisierung solcher Angriffe stattgefunden hat? Oder einfach nur eine Häufung?

Dominik:

Sowohl bei der Häufigkeit als auch bei der technischen Ausgereiftheit muss ich eindeutig eine Zunahme bejahen, und zwar ebenfalls auf mehreren Ebenen. Zum einen konnten wir in der Vergangenheit Spam oder auch E-Mails mit virenbehafteten Anhängen oftmals ganz gut z. B. an Sprachfehlern erkennen oder daran, dass sie nicht auf Deutsch sondern auf Englisch geschrieben waren. Manchmal waren auch die verwendeten Logos verpixelt oder schlecht dargestellt. In diesem Bereich werden die Angriffe inzwischen deutlich besser. Die Professionalität der bösartigen Mails (etwa bei Phishing-Angriffen bei denen versucht wird Opfer zur Preisgabe vertraulicher Informationen zu bewegen) nimmt stark zu und sie sehen deutlich echter aus, sodass man selbst als sensibilisierter Benutzer viel eher darauf rein fällt. Wir erleben zudem, dass ein Angriff immer häufiger aus einer Kette von Angriffen besteht.

So wird oft zunächst ein Einstiegspunkt gesucht und dann eine Gruppe von Werkzeugen installiert, um dadurch auch langfristige Zugriffsmöglichkeiten auf den infizierten Rechner zu haben. Es geht also nicht mehr nur um den einzelnen Angriff oder ein einziges Sicherheitsloch, sondern um die Summe verschiedenster Attacken.

Andreas:

Zentral ist hier ja das Einfallstor. Natürlich gibt es da z. B. sogenannte Zero-Day-Exploits, also Sicherheitslücken im System, die bis jetzt noch nicht bekannt sind und ohne fehlerhaftes Handeln ausgenutzt werden können. Wie ist da deine Einschätzung bezüglich der Verteilung: Werden eher diese Zero-Day-Exploits oder aber Fehler der menschlichen Beteiligten bevorzugt ausgenutzt?

Dominik:

Die menschliche Komponente ist eigentlich der Klassiker. So muss ja der Mensch den Link in bösartigen E-Mails letztendlich selber klicken und sich dadurch sozusagen aktiv die Schadsoftware auf seinen Rechner holen. Dies ist zwar ein sehr plumper Angriffsweg aber in der Masse, so würde ich mal schätzen, ein genauso erfolgreicher wie die Nutzung von Zero-Day-Exploits. Diese sind natürlich viel seltener zu finden und erfordern ein sehr hohes technisches Know-how sowie viel Vorbereitung. Genau darum sind auch die Angriffe auf den Benutzer hinter einem System so beliebt und oftmals effizienter für die Kriminellen.

Andreas:

Nun haben wir schon sehr viel über allgemeine Angriffsszenarien gesprochen. Möchtest du vielleicht mal exemplarisch von einem konkreten Vorfall erzählen der dir besonders im Gedächtnis geblieben ist? Zum Beispiel weil das Vorgehen besonders perfide oder auch besonders spannend war?

Dominik:

Ja, sehr gerne. Also eine Geschichte, die mir da sofort in den Kopf kommt ist, dass ich eines Tages ganz überraschend von einem unserer Partner angerufen wurde mit den Worten: „Wir sind gehackt worden. Was sollen wir jetzt machen?“. Da habe ich dann erstmal gefragt: „Was ist denn überhaupt passiert? Woran habt ihr festgestellt, dass ihr gehackt wurdet?“ Es stellte sich heraus, dass vom Konto ein fünfstelliger Geldbetrag abgebucht wurde. Da waren wir dann nicht mehr im Bereich einer Bagatelle sondern es handelte sich um eine ernste Straftat die da begangen wurde. Meine zweite Frage war dann, wie genau das Intranet des Firmennetzwerks mit dem Onlinebanking in Berührung gekommen sein kann. Schließlich sind das zunächst einmal zwei separate Angelegenheiten, sodass man die Aussage „Wir sind gehackt worden!“ in so einem Fall erst einmal technisch differenzieren muss, um zu verstehen, was da letztendlich genau passiert ist.

Ich bin dann natürlich sofort zu dem Kunden gefahren und wir haben vor Ort versucht, den Angriff nachzuvollziehen und ihm zu begegnen. Was war genau passiert? Was muss jetzt getan werden? Welche Maßnahmen müssen wir nun ergreifen im Firmennetzwerk, vielleicht auch in Zusammenarbeit mit der Bank oder den Behörden, etwa das Erstatten der Anzeige? Wie sichern wir die nötigen Spuren und Beweise?

In so einem Moment trifft man dann auf eine ganz schwere Situation. Einerseits erlebt man eine sehr große Hilflosigkeit beim Kunden. Dieser weiß ja nicht was genau passiert ist und hat natürlich große Sorgen was in der Folge noch Weiteres passieren kann. Neben dem bereits entstandenen durchaus erheblichen wirtschaftlichen Schaden ist da die Frage „Was habe ich falsch gemacht?“ und die Ungewissheit und Angst über weitere negative Folgen.

Wir haben dann versucht in einem fachlichen Gespräch zunächst den Tatbestand zu erfassen, wobei wir uns auf vielen Ebenen bewegen und erstmal analysieren mussten was genau vorgefallen war. In diesem Gespräch habe ich sehr unterschiedliche Facetten erlebt. Zum einen habe ich erstmal herausfinden müssen, dass der eigentliche Hack gar nicht am Tag des Anrufs sondern bereits drei Tage vorher stattgefunden hat. Das konnte man am Datum des Banktransfers des gestohlenen Geldes erkennen. Diese Feststellung war unter anderem wichtig zur Beantwortung der Frage, ob es sich um eine akute noch andauernde Angriffssituation oder um ein abgeschlossenes Ereignis handelte.

Okay, es waren also bereits drei Tage vergangen. Der Kunde hatte schon mit der Bank gesprochen und diese hatte bereits das Onlinebanking für den Kunden gesperrt, konnte allerdings die Überweisung nicht mehr aufhalten. Die Bank hatte zudem mitgeteilt, dass eine Transaktion mit der TAN des Kunden stattgefunden hat und dass dieser nun erstmal sein Sicherheitsproblem in den Griff bekommen solle bevor das Onlinebanking wieder freigeschaltet würde. Der Kunde und wir als technische Betreuung mussten nun also selbst herausfinden wie es dazu gekommen war.

Der Kunde hatte einen Chip-TAN Generator. Es musste also eine manuelle Autorisierung zum Zeitpunkt des Angriffs vor drei Tagen gegeben haben die mit dem Angriff zusammenhing. Nach dieser haben wir uns dann auf die Suche gemacht. Rückfragen beim Kunden, ob Sie eine derartige Überweisung über die gestohlene Summe getätigt hatten wurden verneint.

Meine erste Vermutung ging dann in Richtung einer Phishing-E-Mail, die den Kunden zu der Überweisung gebracht haben könnte. Deshalb durchsuchte ich zusammen mit dem Kunden zunächst dessen E-Mails und Spamfilter. Dabei kam heraus, dass er versucht hatte ganz schnell „aufzuräumen“, um eine Weiterverbreitung des vermeintlichen Virus zu verhindern. Dabei hatte er leider alle verdächtigen E-Mails gelöscht und sogar den Papierkorb des Mailkontos geleert. Schade!

Mein nächster Ansatzpunkt war dann zu schauen, was denn in einer möglichen Phishing-Mail eventuell enthalten gewesen sein könnte. So würde ja im Verlauf eines Phishing-Angriffs vermutlich ein Webseiten-Link in einem Browser geöffnet worden sein. Auf dem betroffenen Rechner waren zwei Webbrowser installiert, Firefox und Google Chrome. Wir haben dann in den Browserverläufen geschaut, ob man dort mithilfe eines geöffneten Links Genaueres nachvollziehen kann. Jedoch waren leider auch diese Verläufe gelöscht worden, sodass hier keine weiteren Informationen über den Angriff zu gewinnen waren.

In den folgenden Gesprächen war dann auch zu merken wie groß die Verunsicherung des Kunden war. In bester Absicht die eigenen Fehler zu korrigieren und im Nachhinein noch etwas zu retten wurde das Ganze dann noch schlimmer gemacht. Die Löschaktionen hatten nämlich den Effekt, dass ich als Techniker im ersten Moment nun nicht einschätzen konnte, ob nur der eine Rechner, weitere Arbeitsplätze, das gesamte Netzwerk oder sogar die Server mit Schadsoftware infiziert und so die dort gespeicherten Daten kompromittiert worden waren.

Auch wenn also feststand, dass ein Abgreifen der Onlinebanking-Daten (TAN-Phishing) stattgefunden hatte, war vieles Weitere noch sehr unklar. Wir konnten daher auch nicht einfach weitermachen als wäre nichts gewesen, schließlich war da immer noch die potentielle Bedrohungslage, die sich nur aufgrund der Aufräummaßnahmen nicht mehr gut nachvollziehen ließ.

Weitere Kommunikation mit der Bank förderte dann zutage, dass die TAN Eingabe an einem Montag stattgefunden haben musste. Somit konnte in persönlichen Gesprächen der Angriff doch weiter rekonstruiert werden. Es wurde berichtet, dass der Montag ein sehr stressiger Tag gewesen sei an dem sich auch der Rechner „komisch“ verhalten habe. So öffneten und schlossen sich ungefragt Browserfenster. Und schließlich gab ein Mitarbeiter, der eigentlich nur den Kontostand abfragen wollte in einem gekaperten Browserfenster die dann gestohlene TAN ein. „Ich wollte den Kontostand abfragen und keine Überweisung machen, aber für den Kontostand wurde eine TAN verlangt. Auf dem TAN Gerät stand zwar etwas von einer hohen Geldsumme, aber ich wollte ja nur den Kontostand. Das kam mir zwar komisch vor, es war jedoch so ein stressiger Vormittag und ich arbeite ja auch nur halbtags. Dann habe ich den Rechner einfach ausgeschaltet und bin nach Hause gefahren.“

Zusammengefasst haben wir also herausgefunden, dass auf diesem Arbeitsplatz ein Ereignis stattgefunden haben musste, das den Mitarbeiter dazu gebracht hat im Zuge des Kontostandabrufs eine TAN einzugeben und die bösartige Überweisung dadurch zu ermöglichen. Wenn nach diesem Ereignis sofort gehandelt worden wäre hätte die Bank diese Transaktion sogar noch zurückholen können, nach den drei Tagen war dies jedoch nicht mehr möglich.

Im oben beschriebenen Gespräch wurde dann noch erwähnt, dass der Virenscanner ständig angeschlagen habe. Auch wenn dessen Verlauf ebenfalls gelöscht worden war konnte ich im Quarantänebereich des Virenscanners ein verdächtiges Programm finden. Über die Beschreibung dieses Programms in der Antivirensoftware konnte ich herausfinden, dass das Programm ein Trojaner war. In einem Antiviren-Forum im Internet konnte ich dann weitere Informationen über die Arbeitsweise des speziellen Trojaners gewinnen und herausfinden, dass es sich um einen relativ neuen Banking-Trojaner handelte der zu dieser Zeit häufiger bei derartigen Vorfällen in Erscheinung getreten war. Der Trojaner hatte sich dabei auf deutsche Banken spezialisiert indem er etwa die auf deren Webseiten vorhandenen Eingabemasken perfekt imitierte. Er konnte erkennen, wenn im Browser die Webadresse für ein Onlinebanking-Portal aufgerufen wurde und legt dann seine eigene gefälschte Eingabemaske über das echte Login-Formular der entsprechenden Bank. Da die erste Aktion nach dem Login im Onlinebanking meist eine Kontostandabfrage ist wurde an dieser Stelle vom Trojaner eine fingierte TAN Eingabe gefordert; die so erbeutete TAN nutzte er dann um automatisiert die Überweisung des Geldes auf das Konto der Kriminellen in Auftrag zu gegeben.

Andreas:

War das Sicherheitsproblem mit dieser Rekonstruktion des Tathergangs gelöst?

Dominik:

Für mich als Techniker leider nicht denn es bestand ja weiter die Frage, wie der Trojaner auf den infizierten Rechner gekommen war. Um dies zu untersuchen habe ich den betroffenen Rechner mitgenommen, da mir zu diesem Zeitpunkt schon relativ klar war, dass nur dieser eine Rechner betroffen war. Bei der Auswertung des Rechners stellte ich dann fest, dass jedes Mal beim Neustart des Rechners der Trojaner erneut ausgeführt wurde und vom Antivirenprogramm wieder in die Quarantäne verschoben wurde. Also musste ich überlegen, wie ein Programm in Windows automatisch beim Start eine Anwendung aus dem Netz laden und diese ausführen kann. Erfahrungemäß gibt es dafür eine Hand voll Möglichkeiten so etwas umzusetzen. Als Administrator kennt man ja die üblichen Stellen. Dabei fiel mir relativ schnell ein Programm ins Auge, das sich als eine Updateanwendung tarnte. Das Programm, das angeblich geupdatet werden sollte war jedoch auf dem Rechner gar nicht installiert. Die Frage war nun jedoch, warum der Virenscanner zwar den Trojaner selbst, aber nicht dessen getarnten Downloadmechanismus erkannte. Mithilfe des Forums fand ich aber einen weiteren Hinweis darauf. Das Vorgehen war sowohl ziemlich neu als auch ziemlich perfide. Die Erklärung wird hier etwas technischer. Der Programmcode des Downloads war per String in die sogenannte Registry des Rechners geschrieben worden. Genauer gesagt wurden die Registry-Strings per Powershell angelegt, um dann hintereinander ausgeführt zu werden und so den Download der Schadsoftware anzustoßen. Der Downloadlink zum Trojaner ging ins sogenannte Darknet. Wäre er nicht entfernt worden hätte er später zum Beispiel weitere Trojaner in den Rechner einschleusen können, die dann möglicherweise nicht mehr vom Antivirenprogramm erkannt worden wäre.

Andreas:

Damit ist die ursprüngliche Infektion des Rechners aber noch nicht erklärt, oder?

Dominik:

Genau. Die Frage, die sich nun stellte, war: Wie kam dieser „Loader“, also das Programm welches den Trojaner herunterlädt, denn nun auf den Rechner?

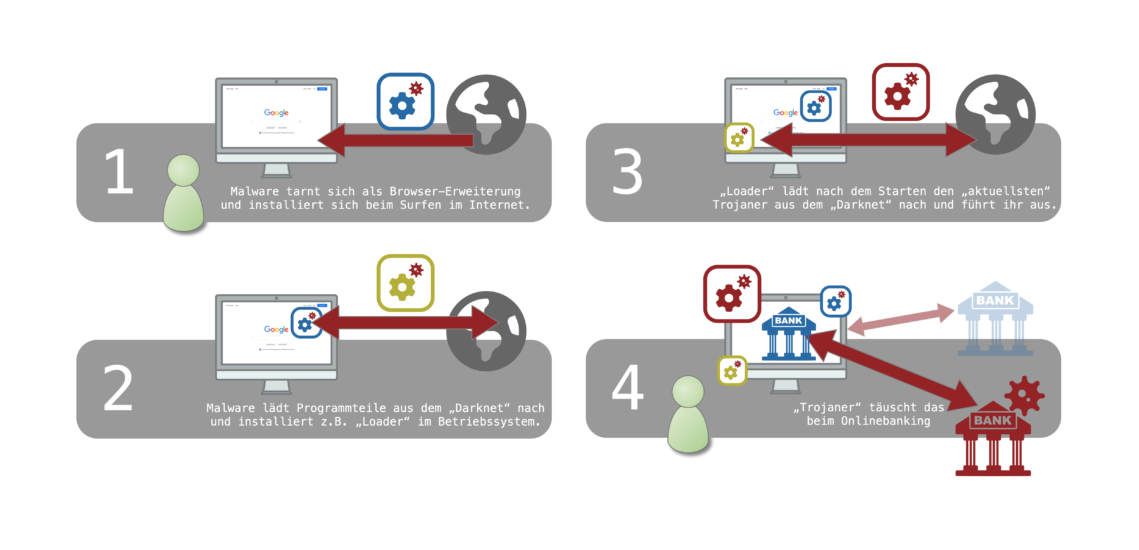

Nach weiterer intensiver Recherche auf dem Rechner fiel mir eine spezielle Erweiterung für den Firefox Browser ins Auge. Diese wurde mittlerweile auch als Schadsoftware erkannt und war das Sprungbrett, um den Loader zu installieren. In weiteren Gesprächen kristallisierte sich schließlich heraus, dass die bösartige Firefox Erweiterung auf einer gefälschten Webseite für Rezepte installiert worden war.

Andreas:

Wie genau passiert denn so etwas?

Dominik:

Wenn eine Internetseite aufgerufen wird kann es sein, dass über ein auftauchendes Popup-Fenster gefragt wird, ob man für die Seite eine spezielle Erweiterung installieren möchte. Vertraut man der bösen Webseite und klickt auf „Ja“ hat man sich den Eindringling bereits eingefangen.

Das Interessante an diesem Angriffsvektor ist, dass es sich hier um einen dreistufigen Angriff handelt: Die Browsererweiterung, der Loader und der Trojaner. Der Virenscanner hat dabei erst am Ende reagieren können da die ersten beiden Angriffsschritte ja noch keinen direkten Schaden angerichtet haben. Das alles zeigt die Raffinesse dieses auf Zufallstreffer ausgelegten Angriffs, der keinem ausgewählten Ziel gegolten hat, sondern breit gestreut auf potenzielle Opfer gelauert hat.

Andreas:

Das klingt ja nach einem einträglichen „Geschäftsmodell“ für die Kriminellen.

Dominik:

Ja, wenn man es zum Beispiel schafft diese Software pro Woche auf 30.000 – 40.000 Rechnern zu installieren und in jeder Woche erbeutet man auch nur von einem Opfer sagen wir 10.000 Euro dann hat man mehr als genug Ressourcen derartige Angriffe weiter zu durchzuführen. Daran sieht man auch, dass es sich hier um eine organisierte Kriminalität handelt.

Andreas:

Das ist echt eine sehr spannende Geschichte. Ich würde gerne auf ein paar Punkte noch einmal genauer eingehen. Bei deinen Aussagen zur Forensik, also der Spurensicherung und Nachverfolgung der Angriffsvektoren auf dem Computer, fiel mir als Analogie ein Wohnungseinbruch ein. Dabei würde ja das Aufräumen auf dem Rechner dem Aufräumen und Putzen der Wohnung entsprechen.

Hast du ein paar Tipps wie man sich verhallten sollte wenn der schlimmste Fall eingetreten ist? Wie kann man Fachleuten wie dir im Anschluss die Arbeit erleichtern und wie man helfen Schlimmeres zu vermeiden?

Dominik:

Schritt 1: Möglichst nichts machen außer den Computer vom Netzwerk zu trennen.

Schritt 2: Dokumentieren des Tathergangs. Einfach das eigene Handy nehmen und Fotos vom Bildschirm machen. Auch gerne schon dann, wenn einem etwas komisch vorkommt. Da es zum Beispiel sein kann, dass der Virenscanner ein paar Stunden später die Situation verfälscht oder dass der Virus selbst seine Spuren verwischt. Das ist eigentlich der wichtigste Tipp.

Schritt 3: Den IT-Administrator kontaktieren und den Rechner möglichst im gleichen Zustand lassen. Das Herunterfahren kann ebenfalls Spuren verwischen. Wenn man jedoch merkt, dass zum Beispiel etwas kaputt geht oder ein Verschlüsselungstrojaner Daten verschlüsselt dann sollte man den Rechner lieber sofort ausschalten. Als Administrator kann ich mir dann später ein Bild vom Zustand der Festplatte machen. Zentral ist eigentlich nichts zu löschen, da es sonst später wie geschildert extrem schwierig sein kann den Infektionsweg und auch die Infektion an sich nachzuvollziehen und zu identifizieren.

Andreas:

Das klingt nach einer guten Checkliste. Lass uns noch einmal über die Infektion sprechen. Auch meiner Erfahrung nach wird von Betroffenen rückblickend häufig von einem komischen Gefühl berichtet. Und oft wird ja trotz dieses komischen Gefühls normal weitergearbeitet und das Unheil nimmt seinen Lauf. Auch von Stress oder Druck wird oftmals berichtet. Wie schätzt du das ein, steckt da eine Absicht hinter?

Dominik:

Ja, genau. Das ist ein bewusster Wirkmechanismus von vielen Trojanern, die etwa durch Aufblinken und komisches Verhalten eine Stresssituation bei den Anwendern erzeugen wollen. Auf diese Weise sollen die von den Nutzern erlernten Sicherheitsregeln überwunden werden. Wenn zum Beispiel das Onlinebanking die eingegebene TAN nicht akzeptiert und man unter Druck steht generiert man sich einfach solange neue TANs bis es klappt. Und im Falle eines gefälschten Browserfensters schickt man so mehrere TANs in die Welt hinaus mit denen Kriminelle dann Geld abbuchen können.

Um dies zu vermeiden hilft es etwas genauer darüber nachzudenken was eine TAN eigentlich genau ist. Eine TAN ist ein Einmalschlüssel mit dem man Geld bewegen oder auch das maximale Überweisungslimit anheben kann. Im schlimmsten Fall wird dieses Geld dann auf Konten Krimineller verschoben. Wer sich dies bei jeder TAN Eingabe wieder vor Augen führt handelt bewusster und lässt sich von Stressfaktoren nicht mehr so leicht unter Druck setzen.

Andreas:

Zur Not sollte man wahrscheinlich einfach lieber einmal mehr mit Anderen sprechen als einmal zu wenig. Und sich zudem nicht unter Druck setzen zu lassen.

Dominik:

Da es ja wie beschrieben ein Schrotangriff ist bei dem versucht wird in der Masse einen Effekt zu erzielen sollte jeder Einzelne versuchen so zu handeln. Nur dann bekommen wir insgesamt ein höheres Sicherheitsniveau wodurch derartige Angriffe dann noch aufwendiger werden müssen. Irgendwann kippt dann das Kosten- / Nutzenverhältnis, sodass sich solche Angriffe für die Kriminellen nicht mehr lohnen. Solange es jedoch so einfach ist wie aktuell auf diese Weise Geld zu verdienen solange wird es auch immer mehr derartige Angriffe geben.

Andreas:

Allerdings. Bei einer einfachen Phishing-E-Mail die etwa zu einer Überweisung von 10.000 Euro ins Ausland auffordert reichen ja bereits ein paar Leute die im Monat darauf reinfallen, um ordentlich zu verdienen.

Dominik:

Eben. Es kann jedoch auch jeder mit präventiven Maßnahmen etwas dagegen tun. Zum Beispiel das Überweisungslimit im Onlinebanking entsprechend niedrig einstellen. Für Firmen ist das natürlich etwas komplizierter, aber auch hier gibt es zum Beispiel technische Möglichkeiten.

Andreas:

Wie etwa einen Rechner, der ausschließlich für Überweisungen genutzt wird?

Dominik:

Ja genau.

Andreas:

Am Ende kommt es dann ja meist zur Diskussion der Schuldfrage. Macht das überhaupt Sinn? Ich bekomme zum Beispiel auch häufiger Mails von Leuten weitergeleitet die mich fragen: „Schau hier mal drüber, ist die echt?“ Und ich muss sagen, mit einfachen Methoden kommt man da teilweise nicht mehr hinterher. Da muss auch ich schon tief in die Trickkiste greifen und mir zum Beispiel den Quelltext der E-Mail anzeigen lassen. Viele Fälschungen sind inzwischen einfach sehr gut gemacht.

Dominik:

Bei der Schuldfrage ist man ja ganz schnell im juristischen Bereich unterwegs. Da möchte ich jetzt nicht so genau drauf eingehen (lacht). Aber die Diskussion der Schuldfrage berührt auch den Umgang mit Ängsten. Was passiert mit dem Mitarbeiter, der in solch eine Falle getappt ist und wie kommt er mit so etwas klar? Hier ist jedoch meiner Meinung nach ganz klar die Geschäftsleitung in der Verantwortung den Sicherheitsstandard jederzeit so hoch zu halten, dass man einfach sagen kann: Okay, wir arbeiten alle kontinuierlich an dem Thema und sorgen mit präventiven Maßnahmen dafür den Schaden so gering wie möglich zu halten für den Fall, dass es doch einmal passieren sollte. Denn machen wir uns nichts vor: Einhundertprozentige Sicherheit gibt es nicht.

Andreas:

Und wie du ja schon sagtest: Solche Maßnahmen zerstören den Verbrechern auch mittel- oder langfristig ihr Geschäftsmodell.

Dominik:

Ja genau, dies sollte das Ziel sein.

Andreas:

Super, das war es auch schon. Ich danke dir vielmals, dass du uns hier einen kleinen Einblick in diesen interessanten Fall aus dem echten Leben gegeben hast aus dem wir Einiges mitnehmen können.

Andreas Gödecke

Didaktik der Informatik

Universität Paderborn