Was sind eigentlich: Phishing, Ransomware & Co?

Ein einfacher Überblick über die gängisten Begriffe

Das E-Mailpostfach, aber auch Kontaktformulare auf der Firmenwebsite sind einige von vielen Kommunikationskanälen und bieten den direkten Kontakt zu den Mitarbeitenden. Somit besteht auch immer die Möglichkeit, dass diese missbraucht werden. In der IT-Landschaft kursieren viele Fachbegriffe über verschiedene Arten von Missbrauch, die häufig kompliziert sind, nicht erklärt oder gar missverstanden werden. In diesem Blog-Artikel werden die wichtigsten Begriffe einfach und mit Beispielen erläutert. Außerdem wird es einige Tipps zur Prävention geben!

Dafür ist der Blogpost inhaltlich in zwei Abschnitte aufgeteilt. Im ersten Teil geht es um typische Angriffsarten. Im zweiten Teil wird ein Blick auf verschiedene Arten sogenannter Malware (kurz für engl. malicious software), also böswillige Software, geworfen.

Typische Angriffsarten sind Phishing, Social Engineering, Spam, Spoofing und Scam

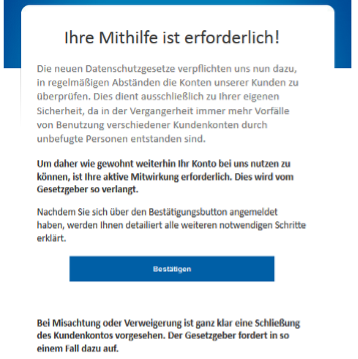

Phishing: Phishing (/fɪʃɪŋ/ – sprich: fisching) ist eine Technik, bei der Benutzer*innen durch seriös scheinende Inhalte in E-Mails oder auf Websites dazu gebracht werden sollen, persönliche Angaben (Passwörter, Zahlungsdaten, …) preiszugeben.

Dementsprechend ist es hilfreich, eingehende Nachrichten und Websites zu prüfen. Erwarten Sie überhaupt eine Rechnung der Firma? Wann und was haben Sie dort bestellt? Kennen Sie die Absender*innen oder ist es eine unbekannte Mailadresse? Kennen Sie die Website und ist die URL richtig? Wirkt die E-Mail eigenartig oder setzt Sie gar unter Druck?

Seien Sie besonders kritisch, wenn Links oder E-Mailanhänge in den Nachrichten platziert wurden und Logins oder Zahlungsdaten abgefragt werden. Und ganz wichtig: Verlassen Sie sich auf Ihr Bauchgefühl! Wenn Sie eine Nachricht oder Website verdächtigen, sichern Sie sich zusätzlich ab. In den meisten Fällen geht das, indem man beispielsweise die Absender*innen über einen anderen Kanal direkt anspricht und sich somit eine Bestätigung holt, dass beispielsweise die E-Mail wirklich aus der Rechnungsabteilung kommt. Wenn hierfür keine Zeit ist, ignorieren Sie diese Nachricht im Zweifelsfall. Wichtige Mitteilungen werden Sie erneut erreichen oder die Absender*in wird sich in den meisten Fällen bei Ihnen persönlich melden, wenn es dringend ist.

Social Engineering: Beim Social Engineering (frei übersetzt: soziale Manipulation) wird bewusst eine Person ausgewählt und so manipuliert, dass sie zum Beispiel dazu gebracht wird, Firmengeheimnisse preiszugeben oder Geld freizugeben. Die Angreifer*innen arbeiten im ersten Schritt wie Detektiv*innen, die frei verfügbare Informationen über die Person sammeln und verwenden, um beispielsweise Druck auszuüben oder sich als eine bekannte Person auszugeben. Social Engineering sind also geplante und teils sehr gezielte Angriffe auf Unternehmen, bei dem häufig Führungskräfte oder deren Assistierende ins Visier genommen werden, um größtmöglichen Profit zu erlangen. Im privaten Umfeld ist der Enkeltrick ein sehr einfaches, aber erfolgreiches Beispiel für Social Engineering.

Aber man kann sich mit einigen präventiven Maßnahmen schützen: Veröffentlichen Sie nur sparsam Informationen über sich, sowohl privat als auch im Beruf. Je weniger Informationen über Sie frei im Internet verfügbar sind, desto schwerer ist die Arbeit der Social Engineers. Außerdem: Erschweren Sie die Arbeit der Angreifer. Es sollte für Dritte möglichst schwer sein, Sie ihren Profilen in sozialen Medien (XING, Instagram, Facebook & Co) zuzuordnen. Hierfür sind die Privatsphäreeinstellungen dieser Websites ein besonders hilfreiches Tool. Je schwerer diese Aufgabe ist, desto schwerer ist die Arbeit für die Angreifer*innen.

Spam: Bei Spam handelt es sich um meist unerwünschte Werbemails. Spam kann verglichen werden mit unerwünschten Werbezeitschriften, die in Ihrem Briefkasten zu Hause landen. Spam ist zwar häufig nicht gefährlich, kann aber auch schadhafte Links enthalten. Außerdem füllt Spam die eigenen Postfächer und raubt zusätzliche Arbeitszeit. Nicht selten bleibt daher weniger Zeit für wichtige E-Mails, was im Beruf schnell unangenehm werden kann. Das händische Herausfiltern von Spam ist stressig und raubt Zeit, die man eigentlich nutzen könnte, um wichtige eingehende E-Mails kritisch zu begutachten.

Sich vor Spam zu schützen ist häufig einfach: Ihr E-Mailprogramm hat wahrscheinlich die Möglichkeit unerwünschte Nachrichten als Spam zu markieren. Mit der Zeit lernt das Programm so, welche Nachrichten legitim sind und filtert die anderen heraus. Außerdem kann man sich von abonnierten Newslettern abmelden, dafür gibt es im unteren Bereich der E-Mails meistens eine Möglichkeit. Aber Achtung: nur von Newslettern abmelden, die sie auch selbst abonniert haben!

Spoofing (/spuːfɪŋ/ – sprich: spufing, engl. to spoof = täuschen): Bei Spoofing handelt es sich um Identitätsanmaßung, die Angreifer*innen geben sich als jemand anderes aus. Beim Spoofing wird eine gefälschte E-Mailadresse verwendet, um sich als jemand auszugeben, der man gar nicht ist. Hierfür wird entweder eine ähnlich aussehende E-Mailadresse verwendet (z.B. statt max.mustermann@xy.de wird max.mustermann@xy.com genutzt). Teilweise werden aber auch E-Mails verwendet, bei denen die Zugangsdaten gestohlen wurden. Die Empfänger*innen der E-Mails können häufig auf den ersten Blick nicht die gefälschten Absenderadresse von originalen Absender*innen unterscheiden.

Ein Schutz vor Spoofing ist daher nicht einfach, aber ihr Bauchgefühl kann helfen! Scheint eine E-Mail von einer bekannten Person eigenartig? Ist die Wortwahl ungewohnt, das angesprochene Thema fällt aus heiterem Himmel oder die Ansprache ist plötzlich formal statt informell? In diesem Falle ist es sinnvoll, sich telefonisch bei der Person zu melden und kurz sicher zu gehen, dass alles in Ordnung ist und die E-Mail wirklich von ihr stammt. Außerdem ist ein kurzer Blick auf die E-Mailadresse sinnvoll, um eventuell unbekannte E-Mailadressen zu identifizieren.

Scam: Scam (zu deutsch auch Vorschussbetrug) ist schlichtweg das englische Wort für Betrug und wird in der Sprache der IT-Experten in Deutschland gern genutzt, um über alle Arten von Betrug zu sprechen.

In Summe verfolgen all diese Angriffe meist ein oder mehrere Ziele, primär geht es um simplen Diebstahl zum Beispiel von Geld, Firmengeheimnissen, aber auch Zugangsdaten wie Passwörter. Ein weiteres Anliegen ist aber auch die Verteilung von Schadsoftware, zum Beispiel zur Erpressung.

Typische Malwares sind Ransomware und Spyware

Vorab sei gesagt, dass ein Antivirenprogramm in der aktuellen Version einen guten Basisschutz bietet und typische Malwares erkennt. Aber das bedeutet nicht, dass man nicht mehr aufmerksam sein sollte. Der Grund ist recht einfach: Antivirenprogramme arbeiten mit sogenannten Schädlingsdatenbanken. Diese Datenbanken werden von Expert*innen gefüllt und fortlaufend aktualisiert. Zwar sorgt das dafür, dass man gegen neue Schädlinge schnell geschützt wird, aber es dauert immer eine gewisse Zeit, ehe diese neuen Schädlinge identifiziert und in die Datenbank überführt werden. Dies kann dazu führen, dass neue Schädlinge vom Antivirenprogramm übersehen werden.

Lassen Sie sich vom Namen „Antivirenprogramm“ nicht verunsichern. Nicht nur gegen Viren geht ein solches Programm vor, sondern auch vor anderen Arten von Malware kann es schützen.

Aber was für Arten von Malware existieren eigentlich?

Ransomware: Eine Ransomware (engl. ransom = Lösegeld) ist häufig eine Kombination aus mehreren Malwares (Würmern, Viren, Trojaner, …). Für Unternehmen stellt eine Ransomware ein großes Problem dar, da sie das gesamte Unternehmensnetz lahmlegen kann. Eine Ransomware funktioniert meist so:

- Sie gelangt über einen Angriff auf einen Computer ins Unternehmen.

- (optional) Sie ist dort ggf. einige Zeit inaktiv und verbreitet sich über das Netzwerk unbemerkt.

- Binnen kürzester Zeit werden alle Daten auf dem Computer, auf dem die Ransomware aktiv ist, verschlüsselt und somit der komplette Computer unbrauchbar gemacht.

- Letztlich erscheint wird Lösegeld gefordert, damit man den PC wieder lauffähig nutzen kann. In vielen Fällen ist ein Countdown zu sehen und der Betrag erhöht sich nach Ablauf, um zusätzlichen Druck auszuüben.

Ransomwares sind das größte Übel für ein Unternehmen, da ganze Teile der Infrastruktur unbrauchbar werden können und so die Arbeit stillsteht. Hier sind regelmäßige Backups aller Systeme sinnvoll, um im Falle des Falles auf alte Zustände wiederherzustellen und gleichzeitig die Ransomware zu beseitigen. Wenden Sie sich im Falle des Falles an die Hotline des BSI und die Polizei, um Anzeige zu erstatten. Zahlen Sie nicht das Lösegeld. Niemand kann Ihnen versichern, dass eine Zahlung des Lösegeldes auch das Problem löst.

Spyware: Ebenfalls häufig eine Kombination aus verschiedenen Malwares. Spyware überwacht heimlich die Benutzungsaktivität und versucht in der Regel persönliche Daten abzugreifen und weiterzuleiten. Hierzu zählen Passwörter, Kontodaten oder sogar Geschäftsgeheimnisse. Diese Software schaut also dauerhaft und unwissentlich über die Schulter, wodurch verschiedenste Gefahren entstehen. Vor Spyware schützt man sich am besten, indem man entweder nur aus den App-Stores oder von bekannten Quellen entsprechende Software herunterlädt.

Virus: Ein kleines Schadprogramm, welches sich – wie Viren im echten Leben – versucht zu vervielfältigen. Der Virus infiziert dabei die Programme wie z.B. Word auf ihrem Rechner, um darüber das System anzugreifen. Über das infizierte Programm werden weitere gesunde Teile des Systems angesteckt. Fälschlicherweise wird der Begriff gern ebenfalls für Würmer und Trojaner genutzt.

Trojaner: Der Name stammt vom trojanischen Pferd, welches vor den Toren Trojas abgestellt wurde und dort wie ein harmloses Geschenk wirkte. Im inneren des Pferdes waren allerdings griechische Soldaten, die in der folgenden Nacht aus dem Pferd stiegen und so den trojanischen Krieg gewinnen konnten.

In der IT versteht man unter einem Trojaner heute eine Schadsoftware, die sich unscheinbar verhält und nicht von Antivirensoftwares enttarnt wird. Trojaner verfolgen also in Tarnung das Ziel, Zugriff auf geschützte Bereiche des Systems zu bekommen. Beispiele sind harmlos scheinende Software, die man kostenfrei aus dem Internet herunterladen kann, die auf den ersten Blick wunderbar zu funktionieren scheinen, im Hintergrund aber (teils unbemerkt) Schaden anrichten. Vor Trojanern schützt man sich am besten, indem man entweder nur aus den App-Stores oder von bekannten Quellen entsprechende Software herunterlädt.

Computerwurm: Ein Computerwurm ist ein Schadprogramm, welches Kopien von sich selbst erstellt und versucht sich beispielweise über das Firmennetzwerk zu verbreiten. In Kombination mit einem Virus können so ganze Firmennetzwerke infiziert werden. Ein Beispiel hierfür ist der ILoveYou-Wurm.

Zusammenfassung:

Um sich selbst einen Überblick zu verschaffen ist es hilfreich Angriffsarten und Arten von Schadsoftware zu unterscheiden. Mit Hilfe verschiedener Angriffsarten wird versucht, Schadsoftware zu verteilen. Kann man einem Angriff also ausweichen, hat die Schadsoftware keine Chance auf den Computer zu kommen. Typische Angriffsarten sind Phishing, Scam, Social Engineering und manchmal auch böswilliger Spam.

Schadsoftware verfolgt verschiedene Intentionen: Sie spioniert aus, macht den Computer unbrauchbar oder verbreitet sich unbemerkt auf dem System, um zu einem späteren Zeitpunkt einen Zugriff aus der Ferne zuzulassen. Sie gelangt auf den Computer, wenn man Opfer eines Angriffes wurde. Wenn der Verdacht besteht, dass Schadsoftware auf dem Computer ist, sollte man es nicht verheimlichen. Es ist weder eine Schande noch ein unlösbares Problem. Suchen Sie im Falle des Falles den Rat von Expert*innen! Typische Schadsoftwares sind Ransomwares und Spyware, die häufig mit Hilfe von Viren, Trojaner, oder Würmern arbeiten.

Mehr Interesse an einfach erläuterten Themen der IT-Sicherheit?

Schauen Sie doch mal auf unserer Weiterbildungsplattform rein: https://weiterbildung.kmu-einfach-sicher.de. Dort gibt es fortlaufend weitere Inhalte zu Themen der IT-Sicherheit.

Wir freuen uns auf Sie!

Lutz Terfloth

Wissenschaftliche Mitarbeiter

Arbeitsbereich Didaktik der Informatik